OPSEC与查水表

偶然在网上看到某“黑客”在吹嘘自己如何通过代理/跳板搞事情,还隐藏了自身痕迹。这样真的有效吗?本文也从技术层面去谈谈这个问题。

什么是OPSEC

OPSEC,全称为Operations Security,即行动安全,也叫作战安全。最先是美国军队提出的一套行动纲领,用于保障国防机密信息安全,包括行动mission、作战单元部署位置和时间、人事交易等等。美军部队中还有专门作战安全主管(OPSEC Officer),外事不决可以随时询问。

OPSEC不是那种明确定义有1234的行为准则,也不是什么关于特定操作的奇淫技巧,而是一个流程。遵循这个流程可以让你获得最大的安全性。也就是说,OPSEC保障的是行动(Operations)的安全性,不论行动是什么。

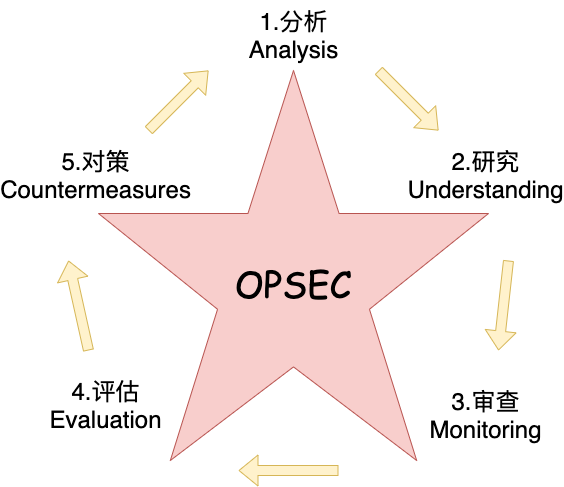

一个行动安全流程周期主要分为五个步骤:

下面简要解释一下每个步骤的含义。

1. Analysis

明确你的关键信息(Critical Infomation),即定义你在这次行动中所需要保护的东西。比如你的IP、C&C、所用工具,组织归属等等。

定义一定要明确,就像KPI一样是求仁得仁的结果。如果你不知道怎么定义,可以参考四象限法则CALI:能力(Capabilities),活动(Activities),限制(Limitations)和目的(Intentions),然后创建一个对应的关键信息列表。

2. Understanding

研究也可以理解为威胁分析,在网络中属于威胁情报的范畴,实际上是为上一步所定义的关键信息列表确定潜在的威胁。这一步写下这些攻击面。

3. Monitoring

在知道自己所面临的攻击面之后,就需要对这些攻击面所可能面临的漏洞。这里说的漏洞不一定是软件漏洞,而是可以突破攻击面的方法。这一步写下这些漏洞。

4. Evaluation

风险评估。现在已经了解了威胁和漏洞,接下来的一步就是创建典型的可能性与影响矩阵,并说明对手滥用这些漏洞的后果。

5. Countermeasures

基于风险评估,确定优先级以及要采取的对应措施。世上没有100%的安全,需要在预算和效果之间进行权衡。

什么是水表

OK,介绍完了OPSEC,我们再来回到最初的问题。这里预设的“行动”场景是网络活动,那么查水表就是目标或者执法机构的溯源和打击过程。当然水表也分为境内和境外的,境外部分是神仙打架,我们主要聚焦于境内的场景。

之前写过一篇介绍内容农场的文章,说到很多写手为了流量肆意编造大新闻,这种可以说是一抓一个准,因为都有实名制要求。那么很多黑产就开动脑筋了,通过购买四件套再匿名作案,是不是就抓不到我啦?

不好意思,抓你的办法有很多,其中一个就是IP定位。早些时候某大厂还提供了高精度IP定位的服务出售,不过因为涉及隐私这种服务已经逐渐下架了。虽然不对外提供,但是很多公司还是有数据的,甚至互通有无形成广告联盟,跟踪特朗普都不在话下:

OPSEC实践

因此,我们就以IP定位为例,来举例说明OPSEC是如何实践的。

第一步,目标定义。这里需要隐藏是我们的真实身份。

第二步,威胁分析。暴露真实身份的场景有很多,其中一个就是物理位置的暴露;暴露物理地址的方式也有很多,IP、基站、WiFi、蓝牙Beacon等等。这里主要关注IP地址。

第三步,漏洞分析。根据TCP/IP原理,研究有可能被利用来找到我们IP地址的exploit。这步是我们着重关注的。

首先,假设自己是无限权限的安全响应人员,在资产受到攻击后进行溯源排查。止血后第一步就是分析应用日志,从日志中定位到攻击者的入口IP地址。这个地址,有几种情况。

- 对方没用代理。大数据IP定位或者直接联系ISP查档,GG

- 对方使用PPPOE动态IP,大数据定位或者ISP查入户端口绑定,GG

- 对方使用代理。一封协查函联系代理服务器提供商或者IDC机房调取日志,取得对应时间的连接地址,goto 1

- 对方使用境外代理。网络中心调取日志,筛选出攻击时间窗口内连接该境外IP的国内IP,根据其他信息可以大大减少排查范围。

第四步,威胁评估。被查真实IP的后果就是查水表,不多说。

第五步,对策分析。在第三步中我们可以发现,涉及境外的排查显然难度徒增。因此一个对策是使用多级境外代理,或者混合匿名网络Tor/I2P。虽然还是受到时间窗口溯源的威胁,但成本已经极高。

第六步,循环。你以为这样就能高枕无忧了吗?对抗是一个不断升级的过程。比如Tor网络,女巫攻击和中继确认攻击了解一下?更何况在某些国家绝大部分入口节点都是作为鱼饵在管理的,配合上时间窗口锁定目标也只是成本问题罢了。另外客户端上也有不同办法泄露地址,比如PDF外连,浏览器漏洞等等。有些APT使用自组网的僵尸网络(肉鸡)隐藏痕迹,这也是不断对抗升级的结果。

其他

前几年看云风的博客,说他们机房机器异常,但是当时查流量怎么也没找到记录。于是云风怀疑是不是黑客自己重写了TCP/IP协议栈来绕过本地监控。

当然这是有点脑洞大开了,非标准的IP包一般在中间路由器就很可能被丢掉,除非CC直接插在服务器或者交换机上。基于IP的其他Tunnel倒是有的,比如ICMP隧道,但本质上IP到IP的信息并未丢掉,所以不会在根本上影响排查。至于常说的shadow袜子、SSR、V二Ray等,只是传输层或者会话层的加密,与安全性就更扯不上关系了。

后记

本文介绍了OPSEC的基本概念,并以IP地址为例简单分析其实践方法。国外对OPSEC早已有了成熟的运用,比如CIA的HIVE(Vault7),FSB的Fronton等。安全从业人员还是要努力提高自己的姿势水平,不要对力量一无所知才行呀。